تكنولوجيا وأمن معلومات

هجمات الفدية الإلكترونية: ما هي؟ كيف تعمل؟ وكيفية الوقاية منها؟

علي أبو الحسن

يجلس المهندس المعماري إبراهيم في مكتبه، يتابع عمله المعتاد في رسم الخرائط، وفي هذه الأثناء يظهر له إشعار بوجود رسالة إلكترونية جديدة في صندوق الوارد الخاص بعنوان بريده الإلكتروني. ينتقل إلى متصفح الإنترنت لمطالعة الرسالة الواردة. تثير اهتمامه، يفتح الرسالة، يقوم بتحميل الملف المرفق على جهازه لمشاهدة محتواه، ويقرر العودة الى برنامج الرسم الذي كان يعمل عليه. فجأة، تلمع شاشته برسالة تحذير تخبره أن "نظام التشغيل لهذا الجهاز وكل الملفات التي عليه تم تشفيرها ولديك 72 ساعه لدفع الفدية وإلا ستخسرها للأبد".

يحاول إبراهيم إعادة تشغيل الجهاز والوصول لملفاته لكن الأمر لم ينجح، وفي كل مرّة تظهر الرسالة ذاتها. يسارع لفصل جهازه عن الإنترنت وإخبار زملائه بالمكتب لأخذ الحذر، ويستعين بأحد أصدقائه مهندسي الكمبيوتر ليخبره بالحقيقه الصادمة. نعم يا صديقي فأنت ضحية هجوم الـ Ransome Ware أو هجوم الفدية والخيارات أمامك ليست سهلة.

إذًا ما هو هجوم الفدية؟ وكيف يعمل؟ وكيف يمكننا حماية أنفسنا؟

تتعدد أساليب التعرض لهذا الهجوم وتتعدد معها صيغ الرسائل التي قد تصل للضحية، إلا أن مختلف أساليب هذه الهجمات تشترك في أنها تتكون من برمجيات خبيثة Malware تمنع المستخدم من الوصول لملفاته وتطلب دفع فدية لاسترجاعها مع شرح لخطوات ارسال الفدية، وغالبًا ما يتم اللجوء إلى العملات الرقمية المشفّرة التي يصعب تتبّعها، وتتراوح قيمة الفدية المطلوبة بين مبالغ صغيرة وآلاف الدولارات.

يمكننا القول إن هجمات الفدية ليست جديدة، وتم اكتشافها منذ أكثر من 30 سنة، وهي الأكثر انتشارًا حاليًا. يمكن أن يكون سبب انتشارها مؤخرًا هو السهولة في التحويل المالي من الضحية للمهاجم عبر العملات الإلكترونية المشفّرة التي شاعت. وتعد هذه الهجمات الأكثر خطورة على الأعمال بسبب الطريقة التي تعمل بها، وكوننا لا زلنا نرى العديد من المستخدمين من أفراد ومؤسسات خاصة وحكومية يقعون ضحيتها، حيث ذكرت شركة Trend Micro المتخصصة في أمن المعلومات أنها حجبت في العام 2021 أكثر من 14 مليون هجوم من هذا النوع قبل أن تصيب مستخدميها(1). يحصل ذلك رغم كل التحذيرات من هذه الهجمات، وذلك لأن المهاجم عادة ما يختار بعض الرسائل المقنعة للضحية باستخدام تقنيات الهندسة الاجتماعية كاسم شركات التكنولوجيا المعروفة، وكأن يكون عنوان الرسالة "اضغط لتحديث نظام التشغيل الخاص بك" أو لتحديث متصفح الإنترنت وبعض الرسائل التي كانت تدعي أنها من شركات الحماية المعلوماتية، فيلجأ المهاجم لاستعمال اسم Antivirus ويوهم الضحية أن الرسالة واردة من هذه الشركة ويقنعه بتنزيل البرنامج بشكل مجاني أو للتجربة لفترة محددة أو لإجراء فحص سريع للجهاز لضمان حمايته من الفيروسات.

وتتطور أساليب هذه الهجمات حتى أصبحنا نجد في رسائل التحذير إمكانية لتمديد فترة السماح قبل حذف الملفات نهائيًا مع إمكانية تصفح الرسالة بأكثر من لغة. ومؤخرًا بتنا نجد في بعض أنواع هجمات الفدية خاصية تتيح للضحية أن يعمد لفك تشفير بعض ملفاته بشكل مجاني لإقناعه بإمكانية استرجاع كل الملفات وذلك أن القرصان المهاجم يهمه تخفيف القيود لتشجيع الضحية على الدفع لأنه إذا لم يتمكن من إقناعه بالدفع وحذف الملفات فلن يستفيد المهاجم شيئًا. مع الإشارة الى أن الدفع للمهاجم لا يضمن استرجاع المفات دومًا كما هي الحال في هجمات الابتزاز الإلكتروني لأنها قد تكون دمّرت أثناء التشفير أو بسبب الخبث المتزايد من المهاجم، ليبقى الحل الوحيد هو في تعزيز ثقافة أمن المعلومات والحماية من المخاطر عملًا بالقول المعروف "درهم وقاية خير من قنطار علاج".

كيف يمكننا حماية أنفسنا؟

بدايةً لا بد من الإشارة الى أنه لا يمكننا التعامل مع إجراءات السلامة المعلوماتية على أساس أنها مجرد برنامج لمكافحة الفيروسات أو جدار ناري Firewall نقوم بشرائه وتنصيبه على الشبكة أو الجهاز، بل إن السلامة المعلوماتية هي مجموعة من الإجراءات والسياسات التي يجب وضعها للمؤسسات وتدريب الأفراد عليها وشرحها لهم وتحديثها باستمرار بالإضافة لتجهيز الشبكات والأجهزة بمتطلبات الحماية من الهجمات. ومن الإجراءات التي يمكن اللجوء إليها للحد من التعرض للهجمات نشير الى النقاط التالية:

1- فحص رسائل البريد الإلكتروني قبل فتحها حتى لو كانت من مصدر موثوق لديك.

2- تجنب الضغط على الروابط الإلكترونية في الرسائل الإلكترونية والتغريدات وغيرها.

3- الحرص على تنزيل وتحديث برنامج مضاد للفيروسات ذي مصداقية.

4- عدم اعتماد البرامج المقرصنة Cracked Software.

5- التحديث الدوري لنظام التشغيل سواء لأجهزة الكمبيوتر أو أجهزة الهاتف الذكي.

6- الاقتصار على البرامج والتطبيقات الضرورية للعمل وفحصها والقراءة عنها قبل تنزيلها.

7- عدم وصل أي وحدة تخزين خارجية الى الجهاز Flash Disk, External HD إلا عند الضرورة وبعد فحصها.

8- عدم وصل الجهاز بالإنترنت طوال فترة العمل إلا عند الحاجة.

9- لا تضع على الأجهزة المتصلة بالإنترنت أي معلومات سرية أو خاصة أو أي صور لك ولأفراد عائلتك تشكل لك إحراجاً في حال عرضها والتعامل مع الأجهزة المتصلة بالإنترنت على أنها أجهزة مفتوحة للعامة وكل ما عليها مباح.

10- تجنب الدخول الى المواقع المشبوهة وخاصة تلك التي تقدم لك برامج مقرصنة.

11- حاول ما استطعت التخفي على الإنترنت وعدم إظهار هويتك الشخصية الكاملة واهتماماتك وميولك كما ذكرنا سابقًا في المقال عن تطبيق Truecaller ومخاطره، لانه كلما توافرت للمهاجم المزيد من المعلومات عنك وعن اهتماماتك سيتمكن من تصميم المصيدة المناسبة لك التي لن يكون بإمكانك الإفلات منها بسهولة.

12- النصيحة الأهم فيما خص الوقاية من هجمات الفدية هي أخذ نسخة احتياطية بشكل دوري (يومي، أسبوعي أو شهري حسب وتيرة تحديثك لهذه الملفات) خارج الجهاز وخارج الشبكة من كل ملفاتك المهمة التي تحتاجها، وأن تعمد لفحص هذه النسخة الاحتياطية للتأكد من فاعليتها بشكل دوري وهذه النسخة تكاد تكون طوق النجاة لك عند وقوعك ضحية لهجمات الفدية او غيرها من الهجمات.

ماذا أفعل عند الوقوع ضحية هجمات الفدية؟

بداية لا تقم بدفع أي مبلغ للمهاجم لأنه لا شيء يضمن لك عودة ملفاتك المشفرة عند الدفع بل قد يتطور الأمر إلى عملية ابتزاز دائمة. كما أن أي مبلغ تدفعه للمهاجمين سيستخدم في تطوير أدوات الهجوم لديهم، وقم باستشارة أحد خبراء المعلوماتية الموثوقين لديك فقد يستطيع مساعدتك إذا كان متوفرًا لديه برنامج لفك التشفير يناسب البرنامج الخبيث الذي استخدمه المهاجم لتشفير ملفاتك، وذلك لأن ثمة بعض المنظمات مثل منظمة "لا مزيد من هجمات الفدية" التي تعمل على مكافحة هذا النوع من الهجمات، قد صممت مجموعة من الأدوات التي تساعد في فك التشفير الحاصل من البرامج الخبيثة القديمة والمشهورة، ولكن ليس مضموناً أن تجد ما يناسب حالتك. وبكل الأحوال اذا لم تجد اليوم ملف فك التشفير الذي يناسبك قد يكون عليك الانتظار ليصبح هذا البرنامج موجودًا ومتاحًا لعموم الناس.

________________________________________________________________________________________

[1] https://newsroom.trendmicro.com/2022-01-24-Trend-Micro-Blocks-Over-94-Billion-Threats-in-2021

إقرأ المزيد في: تكنولوجيا وأمن معلومات

27/03/2025

الوحدة 8200 «تُلغّم» الأمن السيبراني!

25/03/2025

التحديات الأخلاقية في تطوير الذكاء الاصطناعي

24/03/2025

هل أزاح "ديب سيك" عمالقة الـ "AI" عن عرشهم؟

24/03/2025

بوادر "ديب سيك" جديد تلوح في الأفق

التغطية الإخبارية

فلسطين المحتلة| جيش الاحتلال ينفّذ عملية نسف غربي مدينة رفح جنوبي قطاع غزّة

فلسطين المحتلة| استشهاد مواطن وإصابة زوجته وطفله جراء قصف شقة سكنية وسط مدينة خان يونس

عناوين الصحف الإيرانية ليوم السبت 5 نيسان/أبريل 2025

أسرار الصحف اللبنانية ليوم السبت 5 نيسان/أبريل 2025

عناوين الصحف اللبنانية ليوم السبت 5 نيسان/أبريل 2025

مقالات مرتبطة

الحوسبة السحابية مفهومها واستعمالها ومخاطرها

ما هو الفيروس الذي يصيب الأجهزة؟ وكيف نتعامل معه؟

ماذا يستفيد الهاكر من قرصنة جهازي؟

ضربة الكترونية لخوادم شركة اتصالات اسرائيلية

قرصنة لعشرات آلاف المؤسسات بسبب ثغرة في "مايكروسوفت"

كيف تحمي مستقبلك المهني في عصر الذكاء الاصطناعي؟

السعودية تستحوذ على «البوكيمونات» بحثاً عن «النفط الجديد»!

سباق الذكاء الاصطناعي... 6 شركات صينيَّة تهدِّد الهيمنة الأميركية

أكبر صفقة لقطاع التكنولوجيا "الإسرائيلية": "غوغل" تشتري شركة السايبر "وِيز"

الـ AI يتصدّى لغير الملتزمين بحجوزات المطاعم!

رغم العدوان على غزة .. ورود الدهشان مدربة لتحقيق الربح عبر الانترنت

هل ينجح DeepSeek الصيني في كسر احتكار عمالقة التكنولوجيا في الغرب؟

هل يكسر "إنجاز الصين العظيم " الهيمنة الأميركية؟

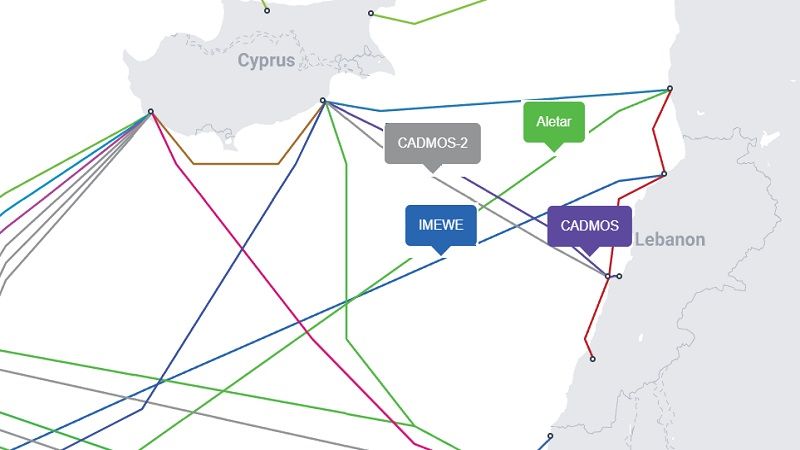

هل تتجسس "اسرائيل" على كابلات الانترنت البحرية في لبنان؟